随着智能电视盒子市场的蓬勃发展,izdax机顶盒以其出色的性能和用户体验成为了众多家庭智能娱乐的新选择。然而,面对这样一款高科技产品,不少用户在初次使...

2025-05-01 6 充电器

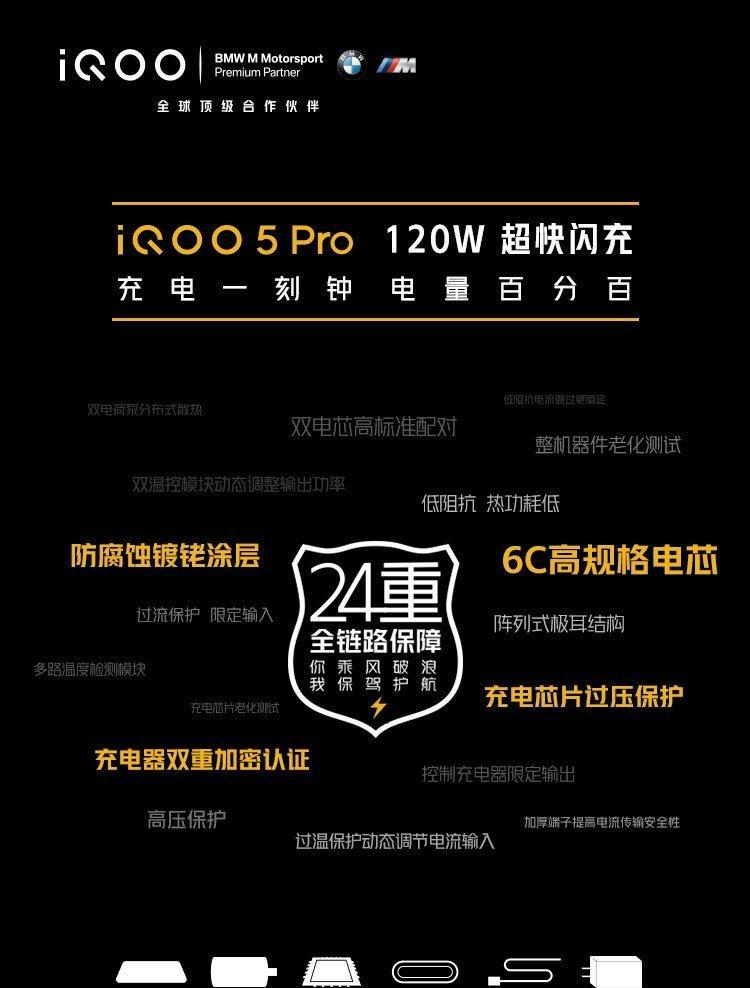

在信息技术迅猛发展的今天,数据安全问题已成为人们日常生活和工作中不容忽视的一环。尤其对于数码产品的充电器这类可能接入个人设备的配件,其安全性也逐渐受到了用户的重视。充电器加密是如何实现的?它的原理是什么?本文将带领大家深入探讨充电器加密的机制、实现方式及原理。

充电器加密,指的是在充电器与被充电设备之间建立一种数据保护机制,使得在传输数据和电力的过程中防止信息泄漏和数据篡改。随着无线充电技术的发展和智能设备的普及,充电器加密技术变得越来越重要。

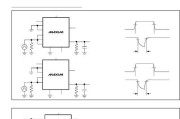

1.硬件加密

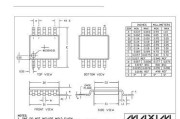

硬件加密主要依赖于内置在充电器中的芯片和存储单元。这些硬件元件能够执行加密算法,如AES(高级加密标准),来保护数据的传输安全。

步骤解析:

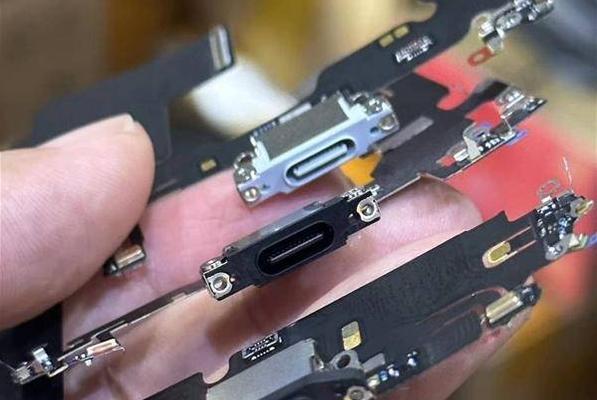

芯片安装:将具备加密功能的微芯片植入充电器内部。

密钥存储:在芯片中安全存储加密密钥。

数据加密:通过芯片对数据进行加密处理,确保在传输过程中数据不可读。

数据解密:当数据到达接收设备时,利用存储在接收设备的密钥进行解密。

2.软件加密

软件加密通常涉及在充电器和设备的软件层面上实施加密协议。这些加密协议,比如SSL/TLS,通常用于互联网通信,但也可以用来保护充电器数据传输。

实现流程:

协议安装:在充电器和设备的固件或软件中嵌入加密协议。

握手过程:充电器与设备之间进行加密协议的握手过程,确立安全通信通道。

数据传输:在握手完成后,所有传输的数据都通过该安全通道进行加密传输。

3.物理层加密

物理层加密技术是通过改变物理信号的传输方式来实现加密的。通过调整传输频率或者使用特定的编码技术来混淆信号。

特点:

频段切换:改变传输信号的频率,使得未授权的设备难以匹配正确的接收频段。

编码技术:使用复杂编码技术,使得即便信号被截获,也因没有解码密钥而无法解读。

加密原理的三个基本要素

机密性:确保数据只能由授权用户访问,防止非授权用户读取数据。

完整性:保护数据在传输过程中不被未授权用户修改或破坏。

认证性:验证用户和设备的身份,确保数据交换双方的真实性和合法性。

加密技术的工作原理

加密技术通过数学算法将明文(未加密的信息)转换成密文(加密后的信息)。只有拥有正确密钥的用户才能将密文转换回明文,而没有密钥的人即使截获了密文也无法解读。

主要过程包括:

加密过程:使用加密算法和密钥对数据进行加密。

密钥分发:安全地将密钥分发给通信双方。

传输过程:加密的数据通过安全通道传输。

解密过程:接收方使用正确的密钥对数据进行解密,还原出原始信息。

背景信息

随着物联网(IoT)技术的发展,各类智能设备间的通信安全性成为了研究的热点。在这一背景下,充电器加密技术的发展也受到了广泛关注。特别是在无线充电技术的应用场景中,充电器加密不仅可以防止数据泄露,还能防止恶意软件的注入和设备控制风险。

实用技巧

购买正规产品:购买带有加密功能的充电器时,应选择正规品牌,确保其加密技术的可靠性和安全性。

定期更新固件:对于支持软件加密的充电器,定期更新其固件至最新版本,可以提高加密的强度和安全性。

谨慎使用公共充电站:公共充电站存在安全隐患,尽量避免使用,或者选择带有物理隔离机制的充电器。

充电器加密技术的实现和原理,展示了现代技术如何保护我们的数据传输安全。随着技术的不断进步,未来充电器加密技术将更加完善,为用户提供更为安全、便捷的充电体验。通过了解和运用这些技术,我们可以更好地保护个人信息和设备安全。

标签: 充电器

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。

相关文章

随着智能电视盒子市场的蓬勃发展,izdax机顶盒以其出色的性能和用户体验成为了众多家庭智能娱乐的新选择。然而,面对这样一款高科技产品,不少用户在初次使...

2025-05-01 6 充电器

充电器型号vw3含义及特点是什么?随着现代科技的飞速发展,人们的生活越来越离不开各种智能设备。作为这些设备的“能量源”——充电器,其技术的更新换代...

2025-05-01 6 充电器

秤卖菜专用充电器的特点在当今社会,科技的快速发展正逐渐改变着我们的生活方式。对于那些需要在市场或街边摊位销售蔬菜的商贩来说,使用现代化工具进行买卖...

2025-05-01 7 充电器

沙特充电器转换头的标准电压,转换头使用注意事项随着全球化的不断推进,国际旅行和商务交流变得日益频繁。对于使用不同电压标准国家的电器产品,转换头显得...

2025-05-01 7 充电器

随着科技的飞速发展,人们对于电子产品的依赖日益加深,这无疑也对充电设备提出了更高的要求。大炮充电器作为市场上较为流行的快速充电解决方案之一,它的兼容性...

2025-05-01 7 充电器

热水器是现代家庭中不可或缺的一部分,它为我们带来了便利和舒适的生活。但作为家用电器,热水器也需要定期的维护和清洁,以保证其正常使用和延长使用寿命。本文...

2025-05-01 5 充电器